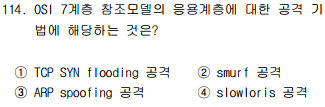

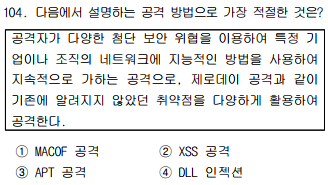

▣ 공격기법_프로토콜 취약점_Slowloris, TCP SYN flooding, smurf, ARP spoofing, DNS 스푸핑, Sniffing, Replay, 세션 하이재킹, 중간자 , WireShark, 살라미, icmp ping, DDoS, tripwire, 패킷 ■ 공격의 분류 구분 설명 수동적 공격 (Passive Attack) 공격 대상 시스템에 실제적인 악의적 행위를 하지 않음 주로 도청이나 트래픽 분석을 통한 비밀 자료 취득이 목적(기밀성 해침) 탐지가 어려움(몰래 하는 것이기 때문) Sniffing, Traffic Analysis, Port Scan 능동적 공격 (Active Attack) 공격 대상 시스템에 실제로 악의적 행위를 하여 무결성, 가용성 해침 탐지가 가능함(공격 결과가..