▣ 공격기법_프로토콜 취약점_Slowloris, TCP SYN flooding, smurf, ARP spoofing, DNS 스푸핑, Sniffing, Replay, 세션 하이재킹, 중간자 , WireShark, 살라미, icmp ping, DDoS, tripwire, 패킷

■ 공격의 분류

| 구분 | 설명 |

| 수동적 공격 (Passive Attack) |

공격 대상 시스템에 실제적인 악의적 행위를 하지 않음 주로 도청이나 트래픽 분석을 통한 비밀 자료 취득이 목적(기밀성 해침) 탐지가 어려움(몰래 하는 것이기 때문) Sniffing, Traffic Analysis, Port Scan |

| 능동적 공격 (Active Attack) |

공격 대상 시스템에 실제로 악의적 행위를 하여 무결성, 가용성 해침 탐지가 가능함(공격 결과가 눈에 보임) Spoofing, Replay Attack, 메시지 변조, DOS, Session Hijacking |

■ 프로토콜 취약점 이용한 공격

| 공격기법 | 내용 |

| Slowloris 공격 (7계층 HTTP) 느린, 더딘 |

GET Based Flooding 이라고도 하며, 정상적인 연결을 맺은 후 미완성된 HTTP헤더를 전송하여 서버가 HTTP헤더를 정상 수신을 위해 대기 상태로 유지 시키는 공격 기법 HTTP 프로토콜을 이용한 공격이기 때문에 응용계층(7계층)에서 수행되는 공격임 (개행문자가 1개 /n/r, 줄바꿈(CRLF) 2번이 정상 Hex값 0d0a0d0a) |

| POODLE | Padding Oracle On Downgraded Legacy Encrytion TLS 연결을 강제로 하위 버전인 SSL 3.0로 유도 (TLS 1.3 -> TLS 1.2 -> .. -> SSL 3.0) |

| SSL Strip | https 연결을 중간자 공격을 통해 http 평문 프로토콜을 사용하도록 변조하는 공격 |

| Session Hijacking Attack (Man-in-the-middle Attack) 세션 하이재킹 (납치, 강탈), (중간자 공격) |

호스트B와 정상적인 사용자A와의 통신 세션을 탈취하여, 해커가 마치 정상적인 사용자A인 것처럼 가장하여 호스트 B와 통신 1) A-B는 세션을 맺음(정상적인 TCP 3-way HandSaking종료) 2) 해커가 A와 B의 통신내용을 sniffing, TCP sequence number패턴(순서제어) 알아냄 3) 사용자 A에 PIN신호 보내고, 해커 자신이 B와 통신 대응 : 시퀀스 번호의 복잡성 높임, 스니핑 방지(암호화 통신) ACK storm 탐지, 비동기화 상태 탐지, 패킷의 유실과 재전송 증가 탐지 |

| TCP SYN Flooding 공격 (4계층 TCP) |

3way handshake 시 SYN flag를 지속적으로 전송을 계속 반복해 서버의 엑세스 자원을 소멸시켜(대기 큐 overflow) 서비스 못하게 하는 방법(TCP Half-Open 연결 시도) 대응 : 서버의 백로그 큐의 크기를 증가 시키거나 Connection Time-Out시간을 줄임 패킷 필터링 사용 |

| Fraggle 공격 (4계층 UDP) (아주 예민한) |

UDP 에코 요청에 공격 대상 시스템의 주소로 출발지 주소를 변조하여 브로드캐스트 또는 멀티캐스트 방식으로 전송하는 일종의 서비스 거부 공격(ICMP를 이용한 Smurf 공격과 유사) 공격자는 특정 발신 IP를 갖고, 착신 IP가 broadcast IP를 갖는 UDP 패킷을 무작위로 전송하면 착신지를 못 찾는 UDP 패킷들은 중간에 파기되고, 발신측이 희생자가 되어 다량의 ICMP unreachable 패킷을 받아 시스템이 마비됨 |

| smurf 공격 (3계층 ICMP) |

네트워크 상의 Broad casting으로 모든 컴퓨터에 특정 Host가 요청한 것처럼 ping 하면 이에 대한 응답을 과도하게 발생시키는 공격 대응 : 라우터에서 ICMP의 broadcast 금지 |

| Ping Of Death (3계층 ICMP) |

규정 이상의 길이를 가진 ICMP패킷을 전송하여 시스템에 부하를 유발하는 공격 ICMP패킷을 정상적인 크기보다 아주 크게 만듦, 공격네트워크 도달하는 동안 MTU의해 아주 작은 조각으로 쪼개짐 -> 쪼개진 패킷을 처리해야 하므로 시스템 성능이 저하됨 |

| ICMP Redirection | ICMP 프로토콜의 TYPE 5(Redirect)를 사용하여 라우팅 경로를 조작하는 기법 |

| Ping Sweep | ICMP 프로토콜을 통해 PING 서비스를 이용하여 내부 시스템 정보를 수집하는 기법 |

| ARP Spoofing (2~3계층 ARP) |

LAN환경에서 ARP 메시지의 IP와 대응하는 MAC주소를 조작하여 공격대상에게 전송, 해당 ARP메시지를 수신 받은 호스트는 잘못된 ARP Table정보를 갱신 주소결정프로토콜(ARP) 캐쉬 메모리를 변조시켜 공격 대상의 MAC 주소를 자신의 컴퓨터의 MAC주소로 변경하면 모든 데이터가 자신의 컴퓨터로 모니터링이 가능한 공격 기법 |

| DNS Spoofing | 정상적인 사용자와 DNS 서버 통신 사이에 공격자가 개입하여 비정상적인 DNS답변으로 정보를 취득하는 공격 기법(인터넷에 방문하고자 하는 사이트의 URL을 입력하고, 접속시 가짜 사이트로 이동시키는 공격) |

| 스푸핑(spoofing) 공격 (위장, 도용) |

해커가 자신의 식별정보를 자신이 아닌 다른 것으로 위장하는 것 해킹 사실을 숨기고 역추적을 어렵게 하기 위해 자주 사용되는 전형적 수단 IP Spoofing : IP 정보를 위장 ARP Spoofing : ARP Cache 테이블의 정보위조 DNS Spoofing : DNS 정보 위조 Email Spoofing : 송신자 주소 위조 -> from 필드의 alias 위조 대응 : IDS설치, TCP 프로토콜 패치 |

| IP Fragmentation Attack (3계층 네트워크) |

IP 프로토콜에서 MTU보다 패킷이 크면 분할(fragmentation)해야 함 IP 패킷의 일부를 빠지게 하거나, 패킷의 시퀀스 번호를 중복 시키는 등 패킷 헤더 정보를 변조 패킷을 수신한 호스트의 IP서비스는 패킷을 재조합하는 과정에서 에러 발생, 서비스 프로세스 중지됨 Tiny Fragmentation : 최초 패킷을 헤더길이 보다 작게 보내 방화벽 우회 Tear Drop : 데이터 일부가 겹치거나 일부 데이터를 포함하지 않고 다음 패킷으로 프레그먼트하여 전송하면 수신자는 패킷 재조합을 수행할 때 부하를 발생 |

| Land Attack | 출발지와 목적지의 IP주소를 동일하게 만들어서 루프 상태에 빠지는 것, 이로 인해 IP프로토콜 스택에 심각한 장애를 유발하는 것 출발지 IP를 이용하여 패킷을 만들어 전송하더라도 자신의 IP이므로 외부로 전송하지 못하고 자신의 컴퓨터에서 부하를 발생하게 됨 |

| Sniffing Attack (도청, 엿보기) |

한 서브 네트워크에서 전송되는 패킷을 몰래 엿듣는 행위 Eavesdropping(도청) 공격의 대표적인 예 1) 공격 대상인 네트워크 상에 위치한 취약한 Host를 공격하여 특권 권한 획득 2) 점령한 Host의 네트워크 카드를 Promiscuous(난잡한, 모든패킷을 받음)모드로 변경 3) Promiscuous모드로 변경후에는 그 네트워크의 모든 패킷을 볼 수 있음 4) 패킷을 캡춰해 공격자의 원격 컴퓨터로 전송 대응 : 통신 내용을 암호화(SSL 적용) |

| Replay Attack (재생공격) 재전송 공격 |

메시지를 몰래 캡춰해서 원본 메시지를 변경, 수정하여 재 전송 하는 것 메시지의 무결성을 해침 1) Sniffing을 통해 메시지를 도청 2) 원본 메시지를 악의적인 목적으로 재조합 또는 변경(메시지 순서 변경, 메시지 내용 변경) 3) 수진자에게 재전송(수신자는 변경된 메시지를 원본 메시지로 생각함) 대응 : 메시지를 구성하는 패킷의 순서(Sequence)를 같이 전송 타임스탬프를 같이 전송 IPSec을 사용(메시지 무결성 제공) |

| DDOS (Distributed DOS) Denial Of Service Reflected attack DRDOS (Distributed Reflect Dos) 분산 반사 서비스 거부공격 |

일반적인 인터넷 환경(분산 네트워크 환경)에서 다수의 호스트를 이용(점령)하여 DOS공격을 하는 것 공격자의 위치 파악 어려움, 공격 경로 추적 어려움 1) 공격자는 마스터와 에이전트 점령 2) 마스터에 공격명령->에이전트 공격 명령->수많은 에이전트는 하나의 Victim에 DOS공격 수행 공격자(Attacker) : 공격을 주도하는 해커의 컴퓨터 마스터(Master) : 공격자에게서 직접 명령을 받는 시스템으로 여러 대의 에이전트(Agent)를 관리하는 시스템 핸들러(Handler) : 마스터에 설치되는 프로그램, 클라이언트라고도 함 에이전트(Agent) : 공격대상(Tagrget)에 직접적인 공격을 가하는 시스템 데몬(Daemon) : 에이전트에 설치되는 프로그램 |

■ SW를 대상으로 한 공격 방식

| 공격기법 | 설명 |

| 데이터 디들링 (Data Diddling) |

입력 데이터를 변조하거나 다른 데이터와 바꿔서 입력하는 공격기법으로 잘못된 결과가 나오도록 유도 |

| 살라미 기법 (salami technique) |

컴퓨터 금융 사기기법 중 감사에 적발되지 않을 정도로 소액을 다수의 계좌에서 인출하는 기법 |

| 이불 트윈 공격 (Evil Twin) |

정상 AP처럼 가장한 악성 AP(Rouge AP)를 이용하여 사용자의 연결을 유도 후 중간자 공격(Man-in-the-middle attack)을 통해 정보를 탈취하는 기법 |

| 익스플로잇 공격 (exploit attack) |

컴퓨터의 소프트웨어나 하드웨어 및 컴퓨터 관련 전자 제품의 버그, 보안 취약점 등 설계상 결함을 이용해 공격자의 의도된 동작을 수행하도록 만들어진 절차나 일련의 명령, 스크립트, 프로그램 또는 특정한 데이터 조각을 말하며, 이러한 것들을 사용한 공격 |

2019년 114번

정답 : 4번

Slowloris 공격(7계층 HTTP)

GET Based Flooding 이라고도 하며, 정상적인 연결을 맺은 후 미완성된 HTTP헤더를 전송하여(개행문자가 1개, 줄바꿈(CRLF) 2번이 정상 Hex값 0d0a0d0a) 서버가 HTTP헤더를 정상 수신을 위해 대기 상태로 유지 시키는 공격 기법으로, HTTP 프로토콜을 이용한 공격이기 때문에 응용계층(7계층)에서 수행되는 공격임

2019년 116번

정답 : 3번

1단계 ARP spoofing 공격

공격 대상 클라이언트의 요청을 가로채기 위해서는 게이트웨이로 향하는 패킷을 공격자 단말기를 경유하도록 해야 한다. 이를 위해서는 ARP 스푸핑을 통해 공격자의 MAC주소를 게이트웨이 MAC주소로 인식하도록 희생자의 MAC ddress Table을 변조함

2단계 DNS spoofing 공격

공격 대상 클라이언트의 요청을 가로채는데 성공했으면, 2단계로 공격대상 클라이언트가 요청한 URL에 대응되는 주소를 원래의 주소가 아닌 공격자가 위조한 웹페이지 주소로 조작하여 응답을 주는 DNS스푸핑 공격을 수행함

* ping sweep 공격 대상 네트워크에 존재하는 호스트 정보를 수집하기 위해 ICMP를 broadcast 방식으로 전송하는 기법

2020년 110번

정답 : 3번

다이렉트 브로드캐스트(Direct Broadcast)는 DDoS공격에 사용되는 기법이며, 일반적으로 ICMP프로토콜을 이용한 공격에 주로 사용됨

TCP 세션 하이재킹 탐지 방안

| ACK storm탐지 | 클라이언트와 서버는 시퀀스 넘버를 맞추기 위해 서로 ACK패킷을 보내는 과정에서 ACK패킷의 비율이 급격하게 증가하므로 이를 탐지 |

| 비동기화 상태 탐지 | TCP세션 하이재킹을 위해 Seq No를 추정하여 발송하므로 Seq No가 불일치한 비동기 상태 패킷을 탐지 |

| 패킷의 유실과 재전송 증가 탐지 | 공격자가 중간에 끼어서 작동하므로 패킷의 유실과 재전송이 발생하여 서버와의 응답 시간 지연이 발생하는 경우를 탐지 |

2018년 111번

정답 : 3번

Session Hijacking Attack(Man-in-the-middle Attack)(납치, 강탈), (중간자 공격)

호스트B와 정상적인 사용자A와의 통신 세션을 탈취하여, 해커가 마치 정상적인 사용자A인 것처럼 가장하여 호스트 B와 통신

송신자와 수신자 사이에서 전송데이터를 스니핑하거나 조작하는 공격

1) A-B는 세션을 맺음(정상적인 TCP 3-way HandSaking종료)

2) 해커가 A와 B의 통신내용을 sniffing, TCP sequence number패턴(순서제어) 알아냄

3) 사용자 A에 PIN신호 보내고, 해커 자신이 B와 통신

대응 : 시퀀스 번호의 복잡성 높임, 스니핑 방지(암호화 통신)

ACK storm 탐지, 비동기화 상태 탐지, 패킷의 유실과 재전송 증가 탐지

2021년 110번

정답 : 4번

WireShark는 트래픽 분석 도구로 패킷을 캡처하고 분석하는 것은 가능하지만 패킷을 생성하거나 재전송하는 기능은 제공하지 않음. 취약점 분석을 위해 공격용 패킷을 생성하고 시뮬레이션하기 위해서는 nping같은 공격용 패킷 생성 전용 툴을 사용하거나, scapy를 이용하여 직접 패킷을 수집하거나 디자인 할 수 있음

와이어샤크는 tcpdump와 매우 비슷하지만 그래픽 프론트엔드에 정렬, 필터링 옵션이 몇 가지 추가된 점이 다름.

와이어샤크는 사용자가 무차별 모드(promiscuous mode)를 지원하는 네트워크 인터페이스를 해당 모드에 추가할 수 있는 기능을 제공함. 이로써 인터페이스의 구성 주소와 브로드캐스트/멀티캐스트 트래픽을 포함한 모든 트래픽이 해당 인터페이스에 나타남. 그러나 네트워크 스위치 포트의 무차별 모드에서 패킷 가로채기로 말미암아 포획을 할 때 스위치를 통하는 모든 트래픽이 꼭 포획하는 포트를 거치는 것은 아니다. 그러므로 무차별 모드에서의 포획은 네트워크의 트래픽을 모두 확인하지는 못함. 포트 미러링이나 다양한 네트워크 탭을 이용하면 네트워크 상의 어느 지점으로까지 포획 범위를 넓힐 수 있음. 단순한 수동 탭(passive tap)은 악성 코드 탬퍼링 방지 기능이 매우 뛰어남.

netstat(network statistics)는 전송 제어 프로토콜, 라우팅 테이블, 수많은 네트워크 인터페이스(네트워크 인터페이스 컨트롤러 또는 소프트웨어 정의 네트워크 인터페이스), 네트워크 프로토콜 통계를 위한 네트워크 연결을 보여주는 명령 줄 도구임

tcpdump는 명령 줄에서 실행하는 일반적인 패킷 가로채기 소프트웨어임. 사용자가 TCP/IP뿐 아니라, 컴퓨터에 부착된 네트워크를 통해 송수신되는 기타 패킷을 가로채고 표시할 수 있게 도와 줌. BSD 허가서를 통해 배포되는 tcpdump는 자유 소프트웨어임.

Nmap은 원래 고든 라이온이 작성한 보안 스캐너임 이것은 컴퓨터와 서비스를 찾을 때 쓰이며, 네트워크 "지도"를 함께 만듬. 다른 간단한 포트 스캐너들처럼, Nmap은 서비스 탐지 프로토콜로 자신을 광고하지 않는 수동적인 서비스들도 찾아낼 수 있음

2021년 111번

정답 : 3번

TCP 세션 하이재킹 공격시 ACK 패킷이 증가하는 ACK Storm현상이 발생함

Session Hijacking Attack(Man-in-the-middle Attack)(납치, 강탈), (중간자 공격)

호스트B와 정상적인 사용자A와의 통신 세션을 탈취하여, 해커가 마치 정상적인 사용자A인 것처럼 가장하여 호스트 B와 통신

송신자와 수신자 사이에서 전송데이터를 스니핑하거나 조작하는 공격

TCP 세션 하이재킹 탐지 방안

| ACK storm탐지 | 클라이언트와 서버는 시퀀스 넘버를 맞추기 위해 서로 ACK패킷을 보내는 과정에서 ACK패킷의 비율이 급격하게 증가하므로 이를 탐지 |

| 비동기화 상태 탐지 | TCP세션 하이재킹을 위해 Seq No를 추정하여 발송하므로 Seq No가 불일치한 비동기 상태 패킷을 탐지 |

| 패킷의 유실과 재전송 증가 탐지 | 공격자가 중간에 끼어서 작동하므로 패킷의 유실과 재전송이 발생하여 서버와의 응답 시간 지연이 발생하는 경우를 탐지 |

2021년 116번

정답 : 2번

아주 작은 금액을 조금씩 빼내는 살리미 기법에 대한 설명임

| 공격기법 | 설명 |

| 데이터 디들링 (Data Diddling) |

입력 데이터를 변조하거나 다른 데이터와 바꿔서 입력하는 공격기법으로 잘못된 결과가 나오도록 유도 |

| 살라미 기법 (salami technique) |

컴퓨터 금융 사기기법 중 감사에 적발되지 않을 정도로 소액을 다수의 계좌에서 인출하는 기법 |

| 이불 트윈 공격 (Evil Twin) |

정상 AP처럼 가장한 악성 AP(Rouge AP)를 이용하여 사용자의 연결을 유도 후 중간자 공격(Man-in-the-middle attack)을 통해 정보를 탈취하는 기법 |

| 익스플로잇 공격 (exploit attack) |

컴퓨터의 소프트웨어나 하드웨어 및 컴퓨터 관련 전자 제품의 버그, 보안 취약점 등 설계상 결함을 이용해 공격자의 의도된 동작을 수행하도록 만들어진 절차나 일련의 명령, 스크립트, 프로그램 또는 특정한 데이터 조각을 말하며, 이러한 것들을 사용한 공격 |

2011년 116번

정답 : 1번

ICMP Ping 패킷을 이용한 서비스 거부 공격은 Smurf임

| TCP SYN Flooding 공격 (4계층 TCP) |

3way handshake 시 SYN flag를 지속적으로 전송을 계속 반복해 서버의 엑세스 자원을 소멸시켜(대기 큐 overflow) 서비스 못하게 하는 방법(TCP Half-Open 연결 시도) 대응 : 서버의 백로그 큐의 크기를 증가 시키거나 Connection Time-Out시간을 줄임 패킷 필터링 사용 |

| Fraggle 공격 (4계층 UDP) (아주 예민한) |

UDP 에코 요청에 공격 대상 시스템의 주소로 출발지 주소를 변조하여 브로드캐스트 또는 멀티캐스트 방식으로 전송하는 일종의 서비스 거부 공격(ICMP를 이용한 Smurf 공격과 유사) 공격자는 특정 발신 IP를 갖고, 착신 IP가 broadcast IP를 갖는 UDP 패킷을 무작위로 전송하면 착신지를 못 찾는 UDP 패킷들은 중간에 파기되고, 발신측이 희생자가 되어 다량의 ICMP unreachable 패킷을 받아 시스템이 마비됨 |

| smurf 공격 (3계층 ICMP) |

네트워크 상의 Broad casting으로 모든 컴퓨터에 특정 Host가 요청한 것처럼 ping 하면 이에 대한 응답을 과도하게 발생시키는 공격 대응 : 라우터에서 ICMP의 broadcast 금지 |

| Ping Of Death (3계층 ICMP) |

규정 이상의 길이를 가진 ICMP패킷을 전송하여 시스템에 부하를 유발하는 공격 ICMP패킷을 정상적인 크기보다 아주 크게 만듦, 공격네트워크 도달하는 동안 MTU의해 아주 작은 조각으로 쪼개짐 -> 쪼개진 패킷을 처리해야 하므로 시스템 성능이 저하됨 |

| IP Fragmentation Attack (3계층 네트워크) |

IP 프로토콜에서 MTU보다 패킷이 크면 분할(fragmentation)해야 함 IP 패킷의 일부를 빠지게 하거나, 패킷의 시퀀스 번호를 중복 시키는 등 패킷 헤더 정보를 변조 패킷을 수신한 호스트의 IP서비스는 패킷을 재조합하는 과정에서 에러 발생, 서비스 프로세스 중지됨 Tiny Fragmentation : 최초 패킷을 헤더길이 보다 작게 보내 방화벽 우회 Tear Drop : 데이터 일부가 겹치거나 일부 데이터를 포함하지 않고 다음 패킷으로 프레그먼트하여 전송하면 수신자는 패킷 재조합을 수행할 때 부하를 발생 |

2012년 119번

정답 : 3번

3)번은 Land Attack에 대한 설명임

| 공격기법 | 내용 |

| TCP SYN Flooding 공격 (4계층 TCP) |

3way handshake 시 SYN flag를 지속적으로 전송을 계속 반복해 서버의 엑세스 자원을 소멸시켜(대기 큐 overflow) 서비스 못하게 하는 방법(TCP Half-Open 연결 시도) 대응 : 서버의 백로그 큐의 크기를 증가 시키거나 Connection Time-Out시간을 줄임 패킷 필터링 사용 |

| smurf 공격 (3계층 ICMP) |

네트워크 상의 Broad casting으로 모든 컴퓨터에 특정 Host가 요청한 것처럼 ping 하면 이에 대한 응답을 과도하게 발생시키는 공격 대응 : 라우터에서 ICMP의 broadcast 금지 |

| Land Attack | 출발지와 목적지의 IP주소를 동일하게 만들어서 루프 상태에 빠지는 것, 이로 인해 IP프로토콜 스택에 심각한 장애를 유발하는 것 |

| IP Fragmentation Attack | IP 프로토콜에서 MTU보다 패킷이 크면 분할(fragmentation)해야 함 IP 패킷의 일부를 빠지게 하거나, 패킷의 시퀀스 번호를 중복 시키는 등 패킷 헤더 정보를 변조 패킷을 수신한 호스트의 IP서비스는 패킷을 재조합하는 과정에서 에러 발생, 서비스 프로세스 중지됨 Ping Of Death : 규정 이상의 길이를 가진 IP패킷을 전송, 운영체제 처리 못할경우 마비 Tiny Fragmentation : 최초 패킷을 헤더길이 보다 작게 보내 방화벽 우회 Tear Drop : 데이터 일부가 겹치거나 일부 데이터를 포함하지 않고 다음 패킷으로 프레그먼트하여 전송하면 수신자는 패킷 재조합을 수행할 때 부하를 발생 |

2013년 110번

정답 : 2번

| tripwire | 파일 시스템 무결성 점검을 하는 서버보안도구로서 파일들의 변동사항유무를 체크할 수 있는 대표적인 보안 유틸리티 |

| tracert | 인터넷을 통해 거친 경로를 표시하고 그 구간의 정보를 기록하고 인터넷 프로토콜 네트워크를 통해 패킷의 전송 지연을 측정하기 위한 컴퓨터 네트워크 진단 유틸리티 |

| netstat | 네트워크 상태 및 프로토콜 통계를 표시하는 화면을 생성하는 명령어로 자신의 컴퓨터와 연결되었거나 연결될 목록을 프로토콜과 함께 보여줌 |

| iptable | 리눅스 상에서 방화벽을 설정하는 도구로 주로 패킷을 필터링하는 기능을 가짐 |

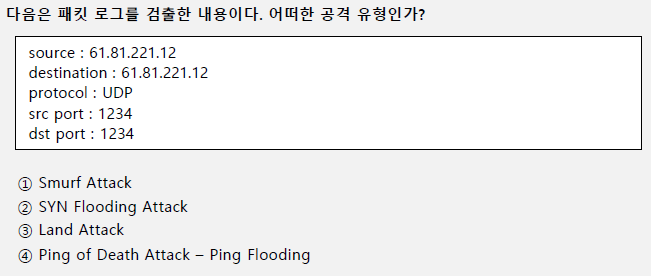

2013년 111번

정답 : 3번

"source : 61.81.221.12, destination : 61.81.221.12"에서 출발지와 목적지의 IP주소를 공격자의 IP로 동일하게 만들어서 보내는 공격으로 Land Attack에 대한 설명임

| Land Attack | 출발지와 목적지의 IP주소를 동일하게 만들어서 루프 상태에 빠지는 것, 이로 인해 IP프로토콜 스택에 심각한 장애를 유발하는 것 |

2013년 115번

정답 : 2번

| Session Hijacking Attack (Man-in-the-middle Attack) 세션 하이재킹 (납치, 강탈), (중간자 공격) |

호스트B와 정상적인 사용자A와의 통신 세션을 탈취하여, 해커가 마치 정상적인 사용자A인 것처럼 가장하여 호스트 B와 통신 1) A-B는 세션을 맺음(정상적인 TCP 3-way HandSaking종료) 2) 해커가 A와 B의 통신내용을 sniffing, TCP sequence number패턴(순서제어) 알아냄 3) 사용자 A에 PIN신호 보내고, 해커 자신이 B와 통신 대응 : 시퀀스 번호의 복잡성 높임, 스니핑 방지(암호화 통신) ACK storm 탐지, 비동기화 상태 탐지, 패킷의 유실과 재전송 증가 탐지 |

2014년 106번

정답 : 4번

패킷 필터 방식은 출발지 및 목적지 IP, Port정보를 기반으로 차단 Rule을 적용함

패킷 필터를 우회하기 위해서는 IP 주소 변경, 출발지 경로 변경, 패킷 단편화 등의 기법이 사용되며 ARP 스푸핑의 경우는 주로 내부 네트워크 대역에서 게이트웨이 혹은 특정 노드의 Mac Address 와 IP 매핑 테이블을 조작하는 공격 기법으로 패킷 필터링을 우회하기 위한 공격과는 다소 거리가 있음

* 보안장비를 우회하기 위한 기법을 묻는 문제 유형은 보안 장비, 우회 기법, 대응 방안 이렇게 3가지 관점에서 정리가 필요함

2016년 119번

정답 : 1번

IP주소를 MAC주소로 대응시키는 프로토콜은 ARP프로콜임

| ARP Spoofing (2~3계층 ARP) |

LAN환경에서 ARP 메시지의 IP와 대응하는 MAC주소를 조작하여 공격대상에게 전송, 해당 ARP메시지를 수신 받은 호스트는 잘못된 ARP Table정보를 갱신 주소결정프로토콜(ARP) 캐쉬 메모리를 변조시켜 공격 대상의 MAC 주소를 자신의 컴퓨터의 MAC주소로 변경하면 모든 데이터가 자신의 컴퓨터로 모니터링이 가능한 공격 기법 |

ARP Spoofing 공격을 통해 트래픽 흐름을 공격자에게 유도할 수 있으며, 중간자공격(MITM)이 가능함

2017년 115번

정답 : 2번

promiscuous mode(무차별 모드)로 NIC를 설정한 경우 목적지 주소가 자신과 다른 트래픽을 수신하더라도 폐기하지 않기 때문에 스니핑(Sniffing)이 가능함