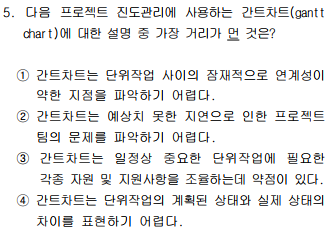

▣ 위험관리_위험통제_ISO 21500, 리스크 재평가, 리스크 심사, 차이 및 추세분석, 기술적 성과측정, 예비분석, 회의 ① 리스크 재평가: 리스크 통제 과정에서 종종 새로운 리스크가 식별되고, 현재 리스크가 재평가되고 시기가 지난 리스크를 종결하는 일이 발생한다. 프로젝트 리스크 재평가는 정기적으로 실시해야 한다. 적절한 반복 횟수와 상세수 준은 목표대비 프로젝트의 상대적 진행률에 따라 결정된다. ② 리스크 심사: 식별된 리스크와 그 원인을 처리함에 있어 리스크 대응책의 효과와 리스크 관리 프로세스 효과를 평가하여 문서화 한다. 프로젝트의 리스크관리 계획서에 명시된대로 적절한 주기로 리스크 심사가 수행되는 것을 관리할 책임이 프로젝트 관리자에게 있다. 정기적인 프로젝트 검토회의에 리스크 심사를 포함..