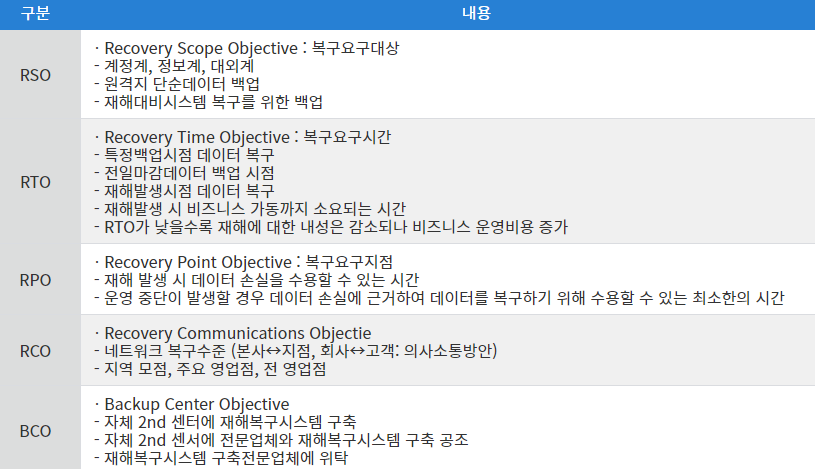

▣ 업무 연속성 계획(BCP, Business Continuity Planning) 각종 재해, 장애, 재난으로부터 위기관리를 기반으로 재해복구, 업무복구 및 재개, 비상계획 등의 비즈니스 연속성을 보장하는 계획 외부 환경 측면 정부 규제 및 준거성: 의무적 비상대응 계획 구축(전자금융거래법 등) 평판 리스크: 시스템 중단시 발생하는 기업 이미지 실추 내부 환경 측면 비즈니스 복잡도 증가: 복구 시간에 따른 급속한 비용증가 역할 분배 필요성: 재해발생시 조직 및 개인의 업무 정의 필요 정보 시스템 측면 정보 시스템에 대한 의존도 증가로 정보시스템 연속성 요구 증대 금융기관의 경우 BCP가 없는 경우 수익 감소율 25~50% ▶ 수립 절차 5단계편집 프로젝트 계획: 목표 및 범위 설정 업무 영향 분석(BI..