▣ 데이터 접근 제어_접근 통제_DAC, MAC, RBAC, 벨라파둘라(Bell - Lapadula)모델, 비바(BIBA) 모델, 클락-윌슨(Clark-Wilson), 만리장성 모델강제적 접근 통제(MAC) 모델, 무결성, 보안, 스테노가그래피, 기밀성

| 구분 | 설명 |

| 임의 보안 기법 (재량 접근 제어, 간접 접근 제어, DAC : Discretionary Access Control) |

- 권한을 사용자에게 부여할 때 읽기, 쓰기, 수정 등의 지정된 형태로 부여하는 방법 - 사용자들에게 특정 데이터 파일, 레코드 또는 필드들을 지정된 모드로 접근할 수 있는 권한을 부여하기 위해 사용 - 대부분의 상용 DBMS가 지원 - GRANT/REVOKE 기법, 뷰 기법 |

| 강제 보안 기법 (필수 접근 제어, 직접 접근 제어, MAC : Mandatory Access Control) |

- 주체에게 보안 등급, 객체에게 보안 레이블 부여 - 해당 조직에서 적합한 보안 정책과 룰(RULE)을 적용하여 다단계 보안 시행 - 데이터 객체가 적절한 허가 등급을 가진 사용자에게만 접근되도록 하는 기법 - 데이터 객체에 일정한 비밀등급을 지정하고, 사용자도 일정한 허가등급을 지정 - 데이터 객체를 판독하기 위해서는 사용자의 허가등급이 데이터 객체의 비밀등급보다 같거나 높아야 함 - 데이터 객체를 갱신하기 위해서는 사용자의 허가등급이 기록하고자 하는 데이터 객체의 비밀등급과 같아야 함 - Bell-LaPadula(BLP) 모델 : 기밀성을 강조, no read up, no write down - BIBA 모델 : 무결성 유지를 강조, no read down, no write up |

| 역할 보안 기법 (역할 기반 접근 제어, RBAC : Role Based Access Control) |

- 보안관리자가 역할(role)을 만들어 데이터 객체에 대한 권한을 부여 - 역할은 주체가 객체에 대한 접근 권한을 가지기 위한 매개체 - 사용자들에 대한 권리를 단순화하기 위해 역할(role)을 사용 - 전통적인 임의 접근 제어와 강제 접근 제어에 대한 실행 가능한 대안으로 등장 |

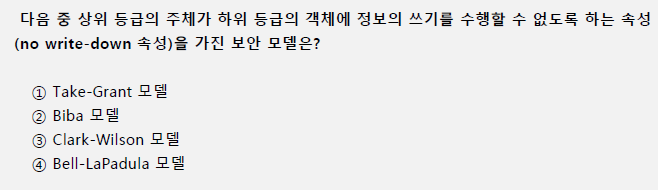

▣ 접근 통제_보안 모델_벨라파둘라(Bell - Lapadula)모델, 비바(BIBA) 모델, 클락-윌슨(Clark-Wilson), 만리장성 모델

강제적 접근 통제(MAC) 모델

| 모델 | 보호대상 | 특징 | 설명 |

| 벨라파둘라 (Bell - Lapadula) (BLP) |

기밀성 | 미 국방부 지원 보안 모델로 보안 요소 중 기밀성 강조 최초의 수학적 모델로 강제적 정책에 의해 접근 통제하는 모델 보안 정책은 정보가 높은 레벨에서 낮은 레벨로 흐르는 것을 방지 Blind Write(무결성 파괴) |

No read up - 단순 보안 규칙(Simple Security Rule) 인가받은 비밀등급이 낮은 주체는 비밀등급이 높은 객체를 읽지 못하는 보안정책 No write down - 스타 보안 규칙(Star Property Rule) 인가받은 비밀등급 이하의 정보를 수정하지 못하게 하는 보안정책 |

| 비바 (BIBA) |

무결성 | BLP의 단점을 보완한 무결성을 보장하는 최초의 모델 무결성의 3가지 목표 중 비인가자의 데이터 수정 방지 가능 |

No read down - 단순 무결성 규칙(Simple Integrity Property) 주체는 자신의 무결성 접근 등급보다 객체의 무결성 접근등급이 높은 경우에만 읽을 수 있음 No write up - 스타 무결성 규칙(*Star Integrity Property) 주체는 자신의 무결성 접근등급이 객체의 무결성 접근등급보다 높을 경우메만 쓰기할 수 있음 |

| 클락-윌슨 (Clark-Wilson) (CW) |

무결성 | 무결성 중심의 상업용 모델로 설계된 모델 상용 응용 보안 요구 사항을 다루고 있음 금융·회계 데이터는 자산에 대한 정보를 취급하고 있어 변조 방지가 더욱 중요 예측 가능하고 완전하게 처리되는 자료처리 정책이 필요 주체는 객체에 대한 직접적인 접근을 가지지 않으며 객체는 오직 프로그램을 통하여 접근할 수 있음 |

무결성 등급 격자 사용 |

| 만리장성 Brewer Nash, Chinese Wall (BN) |

무결성 | 주체 동작에 따른 접근 통제 충돌을 야기하는 어떠한 정보의 흐름도 차단해야 한다는 모델로 이익 충돌 회피를 위한 모델 직무 분리를 접근 통제에 반영한 개념이 적용 금융 서비스 제공 회사가 이해 충돌의 발생을 막기 위해 설계된 내부 규칙 적용 영역 : 투자, 금융, 파이낸셜, 로펌, 광고 분야 |

이해 충돌 방지 |

※ Bell-LaPadula 모델 trusted subject, blind write

| 구분 | 내용 | 해결방안 |

| trusted subject | 예외로 주요 규칙에 강제되지 않는 신뢰 주체 (trusted subject)에 의해 보안 정책 우회 가능 | 정보 흐름 모델 (model for information flow) 적용: 높은 보안 수준을 가진 정보가 낮은 보안 수준을 지닌 곳으로 전이하지 않도록 함 |

| blind write | 하위 수준의 주체가 상위 수준의 주체가 write한 내용을 overwrite할 수 있음 | 주체의 취급 인가와 객체의 기밀 등급이 같을 때에만 write 허용 (Biba 모델) |

보안

2019년 101번

정답 : 3번

No read down - 단순 무결성 규칙(Simple Integrity Property)

자신보다 낮은 무결성 수준의 데이터를 읽을 수 없다는 규칙

데이터베이스

2016년 53번

정답 : 3번

필수 접근 제어(Mandatory access control)는 높은 등급의 데이터가 사용자에 의해 의도적으로 낮은 등급 데이터로 쓰여지거나 복사되는 것을 방지하기 위해서 사용자 등급과 객체 등급이 같은 경우에만 갱신이 가능함

보안

2018년 105번

정답 : 3번

- Bell-LaPadula(BLP) 모델 : 기밀성을 강조, no read up, no write down

상위 레벨 읽기금지/쓰기허용, 하위레벨 읽기허용/쓰기금지

시스템구조

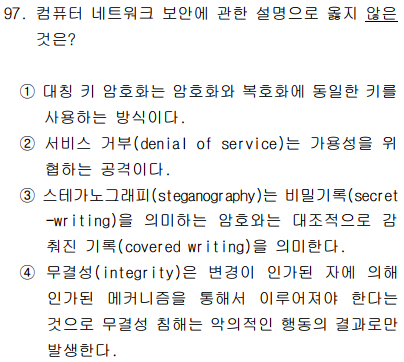

2021년 97번

정답 : 4번

무결성은 꼭 악의적인 행동의 결과로만 발생하는 것은 아님

ex) 전력이 갑자기 차단되어 파일이 깨질 수 있음

서비스 거부 공격(denial-of-service attack, DoS attack) 또는 디오에스 공격/도스 공격(DoS attack)은 시스템을 악의적으로 공격해 해당 시스템의 리소스를 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격임

스테가노그래피(Steganography)는 이미지나 동영상 등과 같이 눈에 보이는 곳에 비밀을 숨기는 은닉 수법

고대 그리스 때부터 은밀한 메시지를 주고 받는 방식으로 사용해왔으며, 9·11 테러 당시 오사마 빈 라덴이 테러범들과 메시지를 주고받을 때 스테가노그래피가 사용되어 전세계적으로 이슈가 되었음

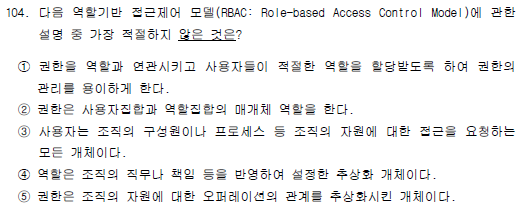

2011년 104번

정답 : 2번

역할은 사용자 집합과 권한 집합의 매개체 역할을 함

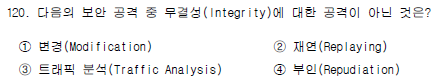

2011년 120번

정답 : 3번

트래픽 분석은 정보의 변조가 아닌 노출되는 것에 대한 공격을 의미하므로 기밀성에 대한 공격임

| 기밀성 | 비인가된 개인, 단체, 프로세스 등으로부터 중요한 정보를 보호하는 것, 즉 노출되지 않는다는 확신을 제공하는 것 위헙, 스니핑, 네트워크 모니터링, 파일 흠침, 엿보기 대응책, 암호화, 접근통제 |

| 무결성 | 정보가 의도적 또는 비 의도적으로 변조되지 않음을 보장하는 특성 위협, 트로이목마, 바이러스, 해킹, 악의적인 파일 변조 대응책, 인증, 디지털 서명, 접근 통제 |

| 가용성 | 인가를 받은 사용자가 정보나 서비스를 시기 적절하게 접근/사용 할 수 있는 것 위협, 해킹, DOS공격, 통신방해, 화재, 지진, 전쟁 대응책, 이중화, Fault Tolerant 시스템, 백업장비, DRS, 해킹대응시스템 |

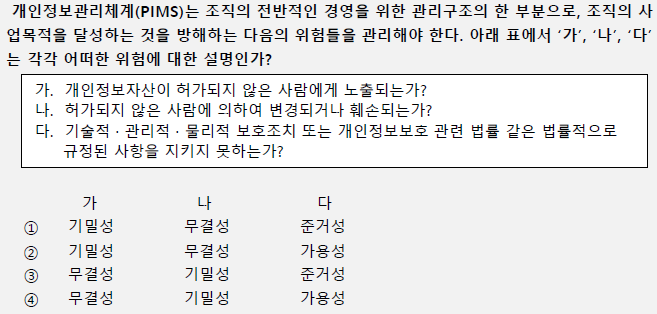

2012년 107번

정답 : 1번

| 기밀성 (Confidentiality) |

데이터 및 정보가 정당하게 인정되는 개인, 조직 및 프로세스에만 개방 시키는 것 접근 권한이 없는 자들에 대한 정보누출의 예방 개인정보자산이 허가되지 않은 사람에게 노출되는가? 비인가된 개인, 단체, 프로세스 등으로부터 중요한 정보를 보호하는 것, 즉 노출되지 않는다는 확신을 제공하는 것 위헙, 스니핑, 네트워크 모니터링, 파일 흠침, 엿보기 대응책 : 암호화, 접근통제 |

| 무결성 (Integrity) |

정보의 변조 및 파괴를 예방하고 방지 데이터 및 정보가 정확하고 완전하게 있는 것 정보와 그 처리 방법의 정확성 및 완전성에 대한 안전한 보호 허가되지 않은 사람에 의하여 변경되거나 훼손되는가? 정보가 의도적 또는 비 의도적으로 변조되지 않음을 보장하는 특성 위협, 트로이목마, 바이러스, 해킹, 악의적인 파일 변조 대응책 : 전자서명(Digital signature), 메시지 축약(Message Digetst), 인증,접근 통제 |

| 준거성 | 기술적, 관리적, 물리적 보호조치 또는 개인정보보호 관련 법률 같은 법률적으로 규정된 사항을 지키지 못하는가? |

| 가용성 (Availability) |

정보를 이용자가 원하는 시기에 제공 가능하도록 보장 |

2012년 108번

정답 : 4번

| 모델 | 보호대상 | 특징 | 설명 |

| 벨라파둘라 (Bell - Lapadula) (BLP) |

기밀성 | 미 국방부 지원 보안 모델로 보안 요소 중 기밀성 강조 최초의 수학적 모델로 강제적 정책에 의해 접근 통제하는 모델 보안 정책은 정보가 높은 레벨에서 낮은 레벨로 흐르는 것을 방지 Blind Write(무결성 파괴) |

No read up - 단순 보안 규칙(Simple Security Rule) 인가받은 비밀등급이 낮은 주체는 비밀등급이 높은 객체를 읽지 못하는 보안정책 No write down - 스타 보안 규칙(Star Property Rule) 인가받은 비밀등급 이하의 정보를 수정하지 못하게 하는 보안정책 |

| 비바 (BIBA) |

무결성 | BLP의 단점을 보완한 무결성을 보장하는 최초의 모델 무결성의 3가지 목표 중 비인가자의 데이터 수정 방지 가능 |

No read down - 단순 무결성 규칙(Simple Integrity Property) 주체는 자신의 무결성 접근 등급보다 객체의 무결성 접근등급이 높은 경우에만 읽을 수 있음 No write up - 스타 무결성 규칙(*Star Integrity Property) 주체는 자신의 무결성 접근등급이 객체의 무결성 접근등급보다 높을 경우메만 쓰기할 수 있음 |

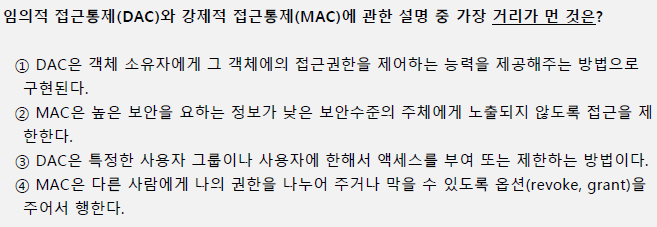

2012년 120번

정답 : 4번

4)번은 DAC에 해당하는 내용임

| 구분 | 설명 |

| 임의 보안 기법 (재량 접근 제어, 간접 접근 제어, DAC : Discretionary Access Control) |

- 권한을 사용자에게 부여할 때 읽기, 쓰기, 수정 등의 지정된 형태로 부여하는 방법 - 사용자들에게 특정 데이터 파일, 레코드 또는 필드들을 지정된 모드로 접근할 수 있는 권한을 부여하기 위해 사용 - 대부분의 상용 DBMS가 지원 - GRANT/REVOKE 기법, 뷰 기법 |

| 강제 보안 기법 (필수 접근 제어, 직접 접근 제어, MAC : Mandatory Access Control) |

- 주체에게 보안 등급, 객체에게 보안 레이블 부여 - 해당 조직에서 적합한 보안 정책과 룰(RULE)을 적용하여 다단계 보안 시행 - 데이터 객체가 적절한 허가 등급을 가진 사용자에게만 접근되도록 하는 기법 - 데이터 객체에 일정한 비밀등급을 지정하고, 사용자도 일정한 허가등급을 지정 - 데이터 객체를 판독하기 위해서는 사용자의 허가등급이 데이터 객체의 비밀등급보다 같거나 높아야 함 - 데이터 객체를 갱신하기 위해서는 사용자의 허가등급이 기록하고자 하는 데이터 객체의 비밀등급과 같아야 함 - Bell-LaPadula(BLP) 모델 : 기밀성을 강조, no read up, no write down - BIBA 모델 : 무결성 유지를 강조, no read down, no write up |

| 역할 보안 기법 (역할 기반 접근 제어, RBAC : Role Based Access Control) |

- 보안관리자가 역할(role)을 만들어 데이터 객체에 대한 권한을 부여 - 역할은 주체가 객체에 대한 접근 권한을 가지기 위한 매개체 - 사용자들에 대한 권리를 단순화하기 위해 역할(role)을 사용 - 전통적인 임의 접근 제어와 강제 접근 제어에 대한 실행 가능한 대안으로 등장 |

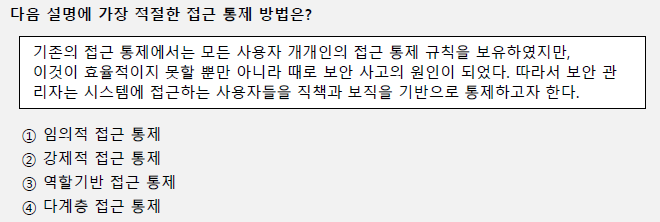

2013년 109번

정답 : 3번

"시스템에 접근하는 사용자들을 직책과 보직을 기반으로 통제하고자 한다"는 직책과 보직을 기반으로 역할을 만들어서 권한을 부여하는 방식으로 역할기반 보안모델에 해당함

| 역할 보안 기법 (역할 기반 접근 제어, RBAC : Role Based Access Control) |

- 보안관리자가 역할(role)을 만들어 데이터 객체에 대한 권한을 부여 - 역할은 주체가 객체에 대한 접근 권한을 가지기 위한 매개체 - 사용자들에 대한 권리를 단순화하기 위해 역할(role)을 사용 - 전통적인 임의 접근 제어와 강제 접근 제어에 대한 실행 가능한 대안으로 등장 |

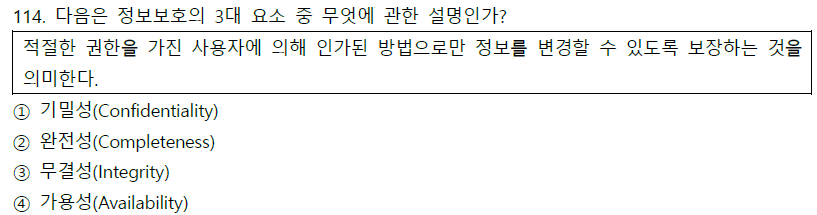

2017년 114번

정답 : 3번

| 기밀성 (Confidentiality) |

데이터 및 정보가 정당하게 인정되는 개인, 조직 및 프로세스에만 개방 시키는 것 접근 권한이 없는 자들에 대한 정보누출의 예방 개인정보자산이 허가되지 않은 사람에게 노출되는가? 비인가된 개인, 단체, 프로세스 등으로부터 중요한 정보를 보호하는 것, 즉 노출되지 않는다는 확신을 제공하는 것 위헙, 스니핑, 네트워크 모니터링, 파일 흠침, 엿보기 대응책 : 암호화, 접근통제 |

| 무결성 (Integrity) |

정보의 변조 및 파괴를 예방하고 방지 데이터 및 정보가 정확하고 와넌하게 있는 것 정보와 그 처리 방법의 정확성 및 완전성에 대한 안전한 보호 허가되지 않은 사람에 의하여 변경되거나 훼손되는가? 정보가 의도적 또는 비 의도적으로 변조되지 않음을 보장하는 특성 위협, 트로이목마, 바이러스, 해킹, 악의적인 파일 변조 대응책 : 전자서명(Digital signature), 메시지 축약(Message Digetst), 인증,접근 통제 |

| 준거성 | 기술적, 관리적, 물리적 보호조치 또는 개인정보보호 관련 법률 같은 법률적으로 규정된 사항을 지키지 못하는가? |

| 가용성 (Availability) |

정보를 이용자가 원하는 시기에 제공 가능하도록 보장 |