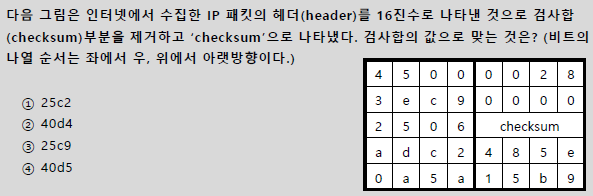

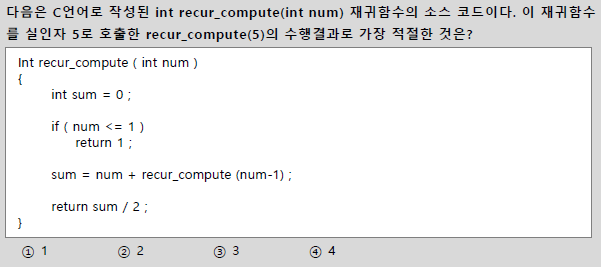

▣ 네트워크 이론_IP헤더_체크섬, checksum, 1의보수, 2의보수 2015년 76번 정답 : 2번 좀 더 쉽게 푸는 방법은 뒷자리수만 더하면 3a가 됨 0+9+6+2+a+8+0+e+9 = 9+6+2+a+8+e+9 = 9+8+10+8+14+9 = 27+22+9 = 58 = 38(=16*3) + 10 = 3a 0 : 0000 9 : 1001 6 : 0110 2 : 0010 A : 1010 8 : 1000 0 : 0000 E : 1110 9 : 1001 ------------ ...1010(결과 = 16진수 A) (Case1) 상기 결과(1010)에 오버플로우 1을 더해서 1의 보수를 취함 --> 1010 + 1(오버플로우) = 1011 1011의 1의 보수(0과 1을 반전) --> 0100 = 4 (..